网络遭远程监控,多因安全漏洞、弱密码或恶意软件入侵所致,导致数据窃取、隐私泄露风险,需强化

网络被远程监控是一个涉及技术、安全和法律多层面的复杂问题,以下是详细分析其原理、常见场景及应对措施:

可能的技术实现方式与风险点

| 技术手段 | 工作原理 | 潜在危害 |

|---|---|---|

| 公共WiFi窃听 | 攻击者搭建仿冒热点或入侵未加密的网络,直接截取流量数据(如账号密码、浏览记录)。 | 个人信息泄露、金融账户被盗刷。 |

| 木马病毒植入 | 通过恶意链接诱导用户下载程序,获取设备控制权(录音、拍照、定位等)。 | 实时追踪用户行为,甚至操控手机摄像头进行偷拍。 |

| 路由器漏洞利用 | 破解默认管理员密码后篡改设置,转发特定类型的网络数据包至监控服务器。 | 长期隐蔽监控所有连接该路由器的设备活动。 |

| 中间人攻击 | 伪造合法证书劫持SSL/TLS加密连接,解密并分析传输内容。 | 突破HTTPS安全防护,窃取社交媒体私信、邮件等内容。 |

| 物联网设备渗透 | 针对智能家电、安防系统的弱口令进行暴力破解,将其变为监听节点。 | 家庭作息规律暴露,为入室盗窃提供线索。 |

典型应用场景示例

- 商业领域:连锁超市使用无线摄像头监测收银台操作规范,但若防护不足可能导致顾客支付信息外泄。

- 公共服务:交通管理部门部署道路监控抓拍违章行为时,需严格限制访问权限防止内部人员滥用。

- 家庭环境:家长为防沉迷设置的屏幕管控软件,本质上也是一种授权范围内的监控行为。

检测与防御策略

主动排查方法

- 异常流量分析:检查路由器管理界面中的“连接设备列表”,发现陌生MAC地址立即拉黑;启用防火墙屏蔽可疑IP段。

- 固件更新维护:每月登录网关后台执行系统升级,重点修复已知漏洞(如CVE编号对应的补丁)。

- 证书校验强化:在浏览器地址栏点击锁形图标查看网站加密协议版本,优先选择支持ECC算法的服务端。

工程级防护方案

| 层级 | 实施要点 | 效果评估指标 |

|---|---|---|

| 物理隔离 | 划分独立VLAN承载敏感业务流 | 跨网段访问成功率低于5% |

| 认证加密 | WPA3-SA+802.1X双因素认证 | 暴力破解耗时超过72小时 |

| 行为审计 | SIEM系统记录所有DNS查询日志 | 未知域名解析请求触发告警响应时间<3秒 |

| 零信任架构 | 最小权限原则配置API接口调用策略 | 高危操作二次确认覆盖率达100% |

应急响应流程

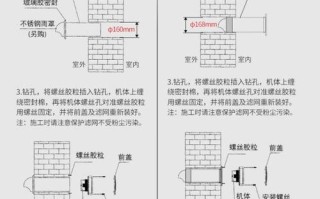

当收到“网络可能会受到监控”警告时(常见于安卓系统的网络安全提示),应按以下步骤处置:

(图片来源网络,侵删)

- 断网隔离:立即关闭设备的WiFi功能,切换至移动数据网络避免进一步数据传输。

- 病毒查杀:运行最新版杀毒软件全盘扫描,特别注意APK文件中是否包含Exploit组件。

- 凭证重置:修改路由器后台密码(建议采用16位混合字符)、更换预共享密钥(PSK)。

- 信道优化:将无线频段从拥挤的2.4GHz调整至干扰较小的5GHz波段,降低信号被嗅探概率。

- 司法取证:保留完整日志文件作为数字证据,向属地网信办提交网络安全事件报告。

特殊行业监管要求对照表

| 行业类型 | 合规标准 | 核心控制项 |

|---|---|---|

| 金融机构 | PCI DSS v4.0 | HSM硬件加密模块部署 |

| 医疗卫生 | HIPAA Act | PHI数据的脱敏处理流程 |

| 教育科研 | GDPR Article 35 | DPIA隐私影响评估报告备案 |

| 政府机关 | GB/T 22239-2019 | 三级等保测评分数不低于90分 |

FAQs: Q1: 如果怀疑家用摄像头被远程控制怎么办? A: ①断开电源重启设备进入恢复模式;②修改默认用户名/密码为随机字符串;③关闭UPnP通用即插即用功能;④在厂商官网验证固件签名真实性;⑤定期检查云存储访问记录是否存在异常登录地理坐标。

Q2: 公共场所如何判断WiFi安全性? A: 可通过三个维度鉴别:①观察连接过程是否需要网页认证跳转;②使用Wireshark抓包工具检测是否存在明文传输;③向工作人员索要《网络安全等级保护备案证明》,确认已通过第三方渗透测试。

无线网络的安全态势呈现动态博弈特征,建议采用“纵深防御”体系架构,结合入侵检测系统(IDS)、统一威胁管理(UTM)和数据丢失防护(DLP)解决方案构建多层次防线,对于高价值目标,可部署诱饵网络(Honeypot)实施主动防御,通过虚假流量

(图片来源网络,侵删)

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。